会社や個人が運営する Web サイトが第三者に乗っ取られたという話をよく聞きます。こういった事件は、現実のところ日々発生しています。

今回は、その有名な手口である「DNSハイジャック攻撃」についてチェックします。

DNS ハイジャック攻撃で予想される被害

ハイジャックされた側の被害(主に企業ドメインなど)

風評被害、損害賠償

レジストラなどドメイン管理サービスのログインアカウントが不正アクセスされたケースでは、管理不備に対する責任を負う可能性があります。結果的に、企業としての信頼が損なわれ、最悪のケースでは損害賠償や訴訟に発展するリスクがあります。

DDoS 攻撃の踏み台として利用される

攻撃する側がドメインを乗っ取ることになるので、ライバル他社などに対し、DDoS 攻撃(大量のリクエストを行う攻撃)を行うことがある。この場合、乗っ取り成功したドメインはただの踏み台として悪用されます。メインを乗っ取られた企業・組織は、他人から見れば、ただの攻撃者であり、悪者にしか見えない。結果的に、他社への DDoS 攻撃に加担するのと同じことになる。

ハイジャック機にアクセスしてきた側(主にユーザー)

ハイジャックされたウェブサイトだと知らずにアクセスしてきたユーザーが被る被害はおおよそ検討のつく通りです。

まず、偽サイトへ誘導され、マルウェア感染させられます。信用のあるサイト、今まで信用されていたサイトの場合、マルウェア等は防御せずにインストールされてしまうことがあります。

次に、個人情報を抜き取り、当人になりすまして送金などを受けたり行ったりします。つまり、実被害が出てしまうケースです。

例を挙げると、ポイントサイトや銀行のネットバンキングのポータルページがハイジャックされたとします。その場合、ネットでアクセスしてきたユーザーは、ログイン時にパスワードを入力するため、そのまま抜かれます。これらはマルウェアと連携して記録されます。

その際に、他の口座などに紐づけていると、高確率で抜かれます、ポイントサイトなどでは、銀行以外の送金、例えば電子マネーなどに換金することで、事実上、お金を失うことになります。

ただし、現在銀行等では二段階認証や、ワンタイムパスワードなどを導入しているので、そう簡単にはいかなくなっています。

DNS の動作原理を知る

DNS はインターネット上で、地番と地名を結びつける住所録(アドレス帳の)ような機能を果たします。ドメイン名(例:www.yahoo.co.jp)を、ウェブブラウザが接続先を認識できる IP アドレス(固有の数列 例:183.79.217.124)に変換します。

内部的には、IP アドレスは一般的な「***.***.***.***」という形で扱われず、単なる数字の羅列で扱われます。この変換プロセスは、普段あまり意識しませんが、現在のインターネット機能全体を支える重要な仕組みになっています。

従って、悪意ある攻撃がDNS改ざんまたは悪用することで、個々のユーザーに害を与えるだけでなく、インターネット全体の信頼性まで脅かすことになります。

本来は ***.***.***.*** という IP アドレスだけで、ネットはアクセスできるので、ドメイン名の類は副次的なものに過ぎませんでした。しかし、ウェブブラウジングが世に出始めてすぐ、バーチャルホストのような仕組みも出現してきたため、ドメイン名は現在ではインターネットの重要な要素になっています。

DNS 攻撃手法を知る

レジストリ/レジストラにアクセスして書き換え

ドメイン情報を管理しているレジストリ/レジストラへ不正にアクセスし、ドメイン情報を書き換えて乗っ取る。ドメインを取得・管理を代行するサービスに不正アクセスして書き換える手法が多い。不正アクセスなので、あらかじめアクセスコード、ID、パスワードなどを盗んでおく必要がある。

権威 DNS サーバーへの不正アクセスを成功させ書き換える

Web ブラウザーからのリクエストに対して、どの Web サーバーに聞いてくれ、という情報を教えるのが権威 DNS サーバーです。悪者は権威 DNS サーバーに登録された情報にアクセスし、悪意のある Web サーバーへ転送させるよう書き換えます。

キャッシュ DNS サーバーの情報を都合よく書き換える

キャッシュ DNS サーバーは、DNS サーバーと Web ブラウザーの間を取り持ち、すでに一度は訪問した Web サイトなら、わざわざ新情報を仕入れることなく、キャッシュ DNS サーバーに一時保存された情報の中から引いて返します。

こうすることにより、ネットワークに余分な負荷がかからない仕組みを作っているわけですが、悪者はこれを利用します。

このキャッシュ DNS サーバーの情報を不正に書き換えることで、偽の Web サイトへ転送させたりします。

キャッシュ DNS サーバーのデータ書き換えという手法が、一番手を付けやすい手法で、多くの被害はこれによるものです。また、プロバイダーが提供している DNS サーバーであっても、実態はキャッシュ DNS サーバーである場合も多いです。

VPN ユーザーは DNS にはどうアクセスするか

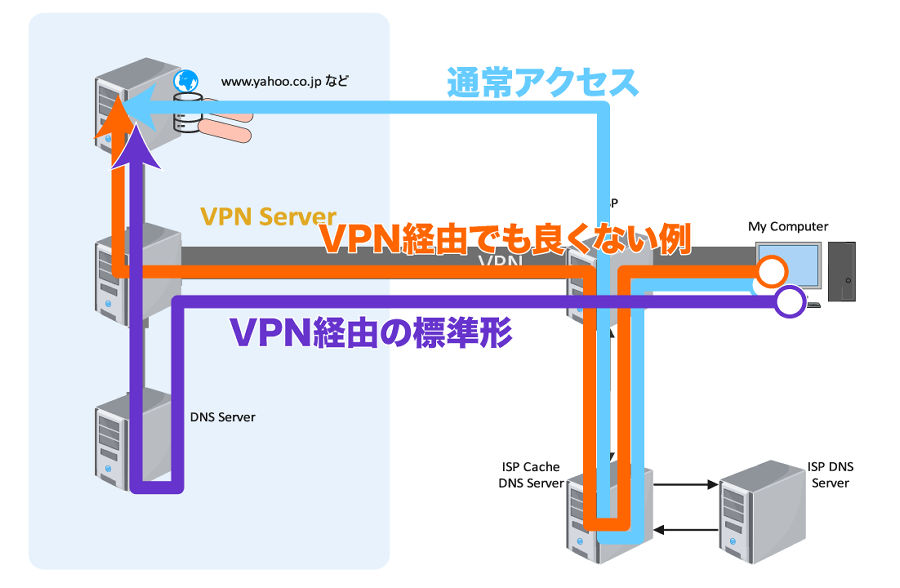

VPN やプロキシサーバーを使っていない場合は、クライアントは手近な DNS(普通はプロバイダの DNS)に IP アドレスを問い合わせてアクセスします。一方、VPN やプロキシを使った場合で、冗長な DNS アクセスが行われることがあります。

クライアント(ウェブブラウザ)が DNS を引くタイミングは二回あります。一回目は目的のサイトにアクセスしたときにプロバイダ提供の DNS を引いて VPN サーバーを通してサイトにアクセスします。

DNS サーバーだと思っていたものが、実はキャッシュ DNS サーバであることも多く、IP アドレス情報はキャッシュサーバーから受け取っているケースも多くあります(プロバイダの DNS サーバーの場合)。ISP の DNS サーバーには、実際にはキャッシュ DNS サーバからしかアクセスできないような設定が多いです。

二度目は、VPN サーバーに到達して、VPN プロバイダの DNS を引くケースです。図では冗長に、二回も引いていますが、普通は一度 DNS に問い合わせて。しかりとした IP アドレスが返ってきたら、それ以後は IP アドレスでアクセスしますので、DNS を引きに行くことはまれです(アクセスできなかった時をのぞきます)。

上の図で、チェックすべきところは、VPN を使う際に ISP の DNS に問い合わせる作業は不要であるという点です。例外的に、VPN サーバーの名前が、********.ne.jp のように名前で与えられたときは、一度ぐらいは引く必要があるかもしれません。

しかし、現実には大多数の VPN サーバーは IP アドレスで初めから与えられているので、余計な DNS への問い合わせが発生しないように配慮されています。DNS は登録された文字列から IP アドレスに変換するためのデータベースですので、初めから IP アドレスが与えられていれば、変換作業は不要ということですね。

ざっくりまとめてみます。

- 通常アクセスはそのまま、ISP 等の DNS を引く

- VPN で弱いアクセスは、ISP 等の DNS を引いてセキュアトンネルに入る

- VPN で通常アクセスは、セキュアトンネルに入ってから DNS に入る

VPN で匿名性を求めている方は、DNS 周りもしっかり対策している方がよいです。

DNS の何が危険なのかを整理する

現在のインターネットでは、DNS で名前解決ができないと、アクセスし辛いものになります。セキュリティを重視して、IP アドレスのみでアクセスさせる方法もいいのですが、Dynamic DNSなどは使えない、使わないということになりますので、とても不便です。

そのため、DNS は使わざるを得ないものとして認識しておきましょう。

さて、上の図ではプロバイダの DNS は使わない方がいいように誤解させてしまうかも知りません。

しかし、現実にはプロバイダの DNS を使うのが、一般的には最も安全な方法です。なぜならば、外部の見知らぬ DNS とお金を受け取ってその対価として、しっかりとしたサービスを提供する義務のあるプロバイダと提供の DNS とどちらを信用するかということになります。普通はプロバイダの DNS の方に信頼を置くと思います。

VPN を利用している方は、実のところプロバイダ提供の DNS は使用しない方が安全性は高まります。例えば、amazon.com に VPN 経由でアクセスしても、外部からはどこにアクセスしたかバレないのが普通です。しかし、amazon.com の IP アドレスを調べるのにプロバイダの DNS を使用していたら、そちらにログが残り、おおよそのアクセス時間がバレることになります。

プロバイダ提供の DNS を使うのがよいのか使わないのが、ざっと読んだだけではわかりにくいでしょうが、整理します。プロバイダが OCN に代表されるようなしっかりしたところなら、使用しても大した問題はありません。滅多なことではログは公開されないだろうし、名門の通信事業者なので信頼も置けます。

一方で、出先や巷のフリー Wi-Fi で提供される DNS はそれほど信用がおけないと考えるのが妥当です。https 通信をしていても、DNS 側でログられていれば、勤務先や通学先の予測は簡単です。この場合は VPN 提供の DNS を使うほうが安全性は高まります。

VPN の方に優位性が感じられるのは、どこからつなげようとも、プロバイダ側からはアクセス先等は推察すらできないのが普通だからです。もちろん、日本の VPN サーバーにわざわざつなげるのだから、VOD にアクセスしているのかななどの推測はできます。でも、証拠はとれません。

本ページはこんな方におすすめ Torrent を試してみたい Torrent を安全に使いたい Torrent の違法性 ... 続きを見る 本ページはこんな方におすすめ IPアドレスを明らかにすると何が悪いかよくわからない人 IPアドレスは隠蔽するのが常に正し ... 続きを見る 本ページはこんな方におすすめ VPN を契約したけど中国では使い物にならないのは困る ヤバイ国でVPNを使いたい You ... 続きを見る 当サイトでも推すことが多い MillenVPN はノーログポリシーで運用されています。 これは利用者のプライバシーを保護 ... 続きを見る PIA(Private Internet Access VPN) という、アメリカの VPN サービスをご存じでしょうか ... 続きを見る 本ページはこんな方におすすめ 日本の会社が運営する VPN を探している人 もっぱら、海外滞在時に VPN アクセスが必 ... 続きを見る 当サイトでも過去に紹介したテレグラム(Telegram)、ルフィ事件で一般的にも認知され始めたのではと思います。 例の幹 ... 続きを見る どのような目的であれ、VPN で接続したいのに、できない時ほどいイライラすることはありません。 何かの原因で VPN に ... 続きを見る 当サイトは、比較的、月額利用金の安い VPN 推しなのですが、 も例にもれず格安の VPN です。月額 310円290円 ... 続きを見る

Torrent は危険?なら安全に使おう!

IPアドレスを晒すと何がまずいのか?リスク対策を考える

中国対策としてのVPNを考える(MillenVPN Native OpenConnectを使う方法)

MillenVPN のプライバシー保護を調査

PIA(Private Internet Access VPN)イケてるのか独自検証

マニアな国産「スイカVPN」は使えるのか

テレグラム(Telegram)使いとバレずに使うには?

VPN 接続に失敗するときの対処法とよくある質問

CyberGhostVPN(サイバーゴーストVPN)の速度とパフォーマンスを検証